Con la ayuda del 440 (Y no es Bachata)

Como no recordar aquellas canciones de Juan Luis Guerra y los 4-40 como «Me sube la Bilirrubina» o «Quisiera ser un pez». Incluso hasta el día de hoy disfruto de quien realmente logró sacar la Bachata de República Dominicana.

El día de ayer inicié haciendo un concurso de un candado de USB a quien me diera la respuesta correcta de qué tenía en común Juan Luis Guerra y el Cómputo Forense… lamentablemente nadie pudo saber la respuesta correcta, es por ello que aquí les doy la respuesta.

Como un ex-músico (ya que estudié un tiempo en el Sindicato de Músicos de la Ciudad de México), aprendí acerca del 4-40; la afinación en la nota «La» (A) natural siendo de 440 ciclos por segundo.

Este tono es enigmático y realmente interesante, ya que es el mismo que era usado en las centrales telefónicas para poder indicar que uno podría realizar una llamada. Hoy en día ni siquiera levantamos el teléfono para escuchar si hay línea o no.

Es así, que recuerdo haber afinado más de una guitarra simplemente descolgando el teléfono de casa y rasgando la cuerda hasta igualar el sonido.

Pero la razón del post no es para hablar de música, ni de tonos, ni de telefonía; sino de temas forenses digitales.

Una parte primordial que siempre se encuentra en un disco duro con cualquier versión o sabor de Windows es el MBR (Master Boot Record) conocido por aquellos que alguna vez usamos dos sistemas operativos en el mismo equipo ya que pasamos tiempo peleando para que quedara bien o conocido (por lo menos al leer el error) por aquellos que han sufrido con un error cuasi-irreparable al iniciar su equipo.

Este código existe en el equipo desde el sector 0, siendo éste el primer archivo que se encuentra en el disco duro y tiene un tamaño de 512 bytes, normalmente terminando en el hexadecimal «55AA», un indicativo de que el MBR termina y está funcional. (Incluso algunos lo conocen como el «número mágico», pero nunca he entendido el chiste).

Es realmente este pedazo de código el que indica al equipo de cómputo cómo «bootear» o iniciar a cargar el sistema operativo.

Dentro del MBR es donde encontramos al offset 440 (el cual no tiene nada que ver con la Bachata!); sino que es donde encontramos 4 bytes relacionados con la Firma del Disco de Windows (Windows Disk Signature); el cual es un valor único para el disco y que nos permitiría correlacionar un disco duro con un sistema operativo.

Expliquemos un poco más. Este número de 4 bytes que se encuentra en el MBR, se relaciona en el registro de Windows de un equipo ya que cuando conectamos el disco, el sistema operativo toma registro del mismo y es entonces que puede ser vinculado entre sí.

Esta información se encuentra dentro de la llave «Mounted Devices» dentro del System Hive o llave de registro de Sistema en cada equipo.

Es por ello que si tenemos un disco duro o memoria de USB y 20 computadoras, podremos ubicar en cuáles el disco o dispositivo fue conectado aunque sea un minuto.

Hubo muchas respuestas vía twitter (aunque todas erróneas), pero muchas de ellas muy chistosas:

@marioafv: ha de ser por la cancion la bachata rosa // o por que son 4 en tu equipo y todos trabajan a 40 grados 😉

@GABOAVENDA: Pues bueno para empezar lo recomendaste en la sección musical del #podcastcrimendigital ep. 12 la cancion las avispas…

@krakenmex: que J L guerra se parece a andres velazquez

@rafaarias: que 4 de cada 40 guardan fotos de sus burbujas de amor?

@Ba_k: porque trabajan tanto los forenses que ojalá lloviera café? =P

@zzainss: a parte de que en un episodio de crimen digital colocaron juan luis guerra?

@caar2000: Acaso seran privilegios de solo lectura para el usuario y grupo | -r–r—– | chmod 440

@MgsnchzS: Que juan luis guerra creo su fundacion 440 en 1991 al igual que mattica fue creado en 1991

@robertz100: que si vas a guardar 1 gigabyte de besos mejor revisa que no tengan virus, jeje

@knaverit: la criptografía en «señales de humo», donde la chava en cuestión no puede descifrar el msg y «se pierde en el aire»

Gracias por sus comentarios y respuestas!

Santos Hashes Batman! (¿Qué es un hash?)

¿Cómo podemos validar que lo que tenemos como evidencia o prueba digital es exactamente igual a la imagen forense que acabamos de crear?

Un hash es un algoritmo matemático que permite generar a partir de una cadena de longitud variable, una cadena de longitud fija.

Es como sacarle una huella digital a un archivo (sólo en su contenido) o a un disco duro (en su totalidad); y por lo tanto nos permite validar la integridad entre el medio original y la imagen forense.

Este proceso es uno de los principales que se realizan dentro del paso de Preservación dentro del Cómputo Forense que se realiza en conjunto con la generación de la imagen forense. (Copia exacta del medio de almacenamiento que se va a analizar).

Dentro del cómputo forense las mejores prácticas nos indican que es el algoritmo MD5 el que puede ser usado, aunque también son aceptados el SHA-1 y SHA-256.

Un valor hash (resultante del algoritmo hash, también llamado digest) es generado a partir de una cadena de entrada; sin embargo, no es posible llegar a calcular esa cadena de entrada a partir del hash. Por lo que es un algoritmo de una sola vía.

Si tenemos un archivo y calculamos su hash, nos dará el valor hash, que por ejemplo puede ser:

MD5: 9bb6826905965c13be1c84cc0ff83f42

SHA-1: ae7734e7a54353ab13ecba780ed62344332fbc6f

En un caso de que modificáramos el contenido del archivo -OJO: el hash de un archivo se calcula únicamente de su contenido, no de su fecha de acceso, modificación o creación ni en el nombre; datos que se encuentran en el sistema de archivos– entonces el hash cambiaría por completo. La mínima expresión de cambio (1 bit) haría que el valor hash cambiara completamente.

En el cómputo forense, los hashes se usan para poder validar la integridad independiente del:

– Disco o medio a analizar (teléfono, memoria, etc) al hacer la imagen forense

– Todos y cada uno de los archivos contenidos en el medio, para poder validar que siguen siendo los mismos cuando los exportamos, analizamos independientemente, etc.

¿Qué pasa si la evidencia digital o prueba digital no coincide en su hash al momento de compararlas?

Han sucedido situaciones en las cuales por una razón fuera del alcance del ser humano, un disco duro después de un tiempo almacenado, presenta una falla en algunos sectores dañados debido a la humedad, posición de las cabezas de lectura del disco u otras circunstancias.

Es el momento donde los valores hash de cada uno de los archivos contenidos, y principalmente los de importancia para la investigación tienen un papel primordial; ya que si comparamos los hashes es posible llegar a validar su existencia e integridad.

Es posible llegar a validar que los archivos y el sistema de archivos no ha sido modificado intencionalmente, y por lo tanto si realizamos una modificación intencional en una copia de la imagen forense (OJO: una copia de la imagen forense es igual a la original) y se dañan intencionalmente los sectores detectados; el hash del disco duro será exactamente igual a la de la imagen dañada intencionalmente para validar este procedimiento.

Esto se ha realizado pocas veces, ya que como lo comenté es algo que rara vez sucede pero puede llegar a suceder en algún caso.

Muchas de las herramientas forenses tanto de software como de hardware tienen integrado el realizar el hash de ambos medios durante su proceso de generación de imagen forense.

Analizando Blackberry a partir de un archivo de respaldo

Hace un tiempo tenía la necesidad de enviar un mensaje por medio del PIN de Blackberry a un amigo, desesperadamente busqué en diferentes lados y había desaparecido de mi Blackberry.

Lo que se me ocurrió ahí fue hacerle una investigación a mi propio dispositivo para poder recuperar ese PIN y poder contactar a la persona. Traté con varias herramientas sin poder lograrlo.

Pero fue entonces que recordé que contaba con respaldos de mi Blackberry en mi laptop y que podría tratar de abrir el archivo y buscar la información. Después de varios intentos encontré la mejor herramienta para poder recuperar toda la información existente en el respaldo y de una manera muy sencilla.

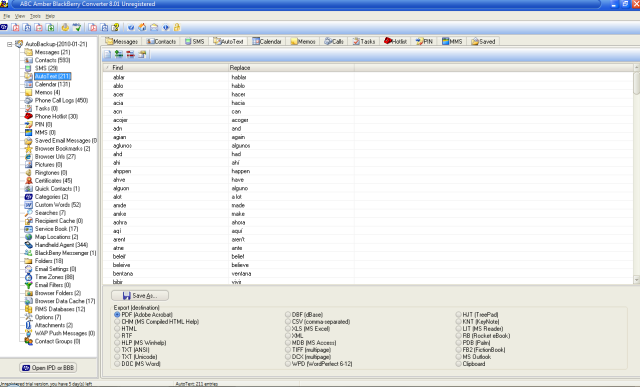

La herramienta se llama ABC Amber BlackBerry Converter

Como se puede apreciar en el screenshot (que por obvias razones no es de mi Blackberry) es el contenido del respaldo, en mi caso pude apreciar mucha más información de la que se muestra en esta imagen. Por ello decidí tomar una imagen del programa con mi Blackberry pero sin que mostrara mucha información:

Solo me queda decir que estoy muy contento con la herramienta y aunque tiene un costo, pagar menos de 20 USD por la herramienta vale la pena.

Seguiré tus pasos aunque tú no quieras… (El MFT)

Recuerdo una caricatura muy particular de mi niñez. Un inspector que seguía un maleante (todo de negro) y que le cantaba: «Seguiré tus pasos aunque tú no quieras».

En un proyector de películas caseras, junto con un clásico de Tom y Jerry donde el famoso gato era un director de una orquesta; mis padres ponían una y otra vez esa caricatura. La verdad, espero un día ir a buscar el proyector y volverla a ver.

Quién diría que muchos años después tuviera algo que ver dicha frase en lo que me dedico. Pero me sirvió de una buena forma para explicar el funcionamiento de una parte de un sistema.

Y es que existe en los sistemas un archivo -imperceptible para el usuario- para aquellos que usan NTFS.

Probablemente sea el archivo más importante de éste sistema de archivos, que permite desde una perspectiva forense encontrar información valiosa sobre el uso del sistema.

Y estoy hablando del MFT (Master File Table), archivo que no hay mejor forma que aprenderlo de Brian Carrier y su libro: File System Forensics Analysis.

Brian es también el creador de la herramienta de Open Source The Sleuth Kit, Autopsy y Mac-Robber, indispensables para aprender de cómputo forense desde la base.

Como comentaba, el MFT, explicado por el mismo Brian Carrier es:

El Master File Table (MFT) contiene entradas que describen todos los archivos de sistema, archivos del usuario y directorios. El MFT incluso contiene una entrada (#0) que se describe a sí misma, por medio de la cual determinamos su tamaño. Otros archivos de sistema en el MFT incluyen el Directorio Raíz (#5), descriptores de seguridad y el journal.

Cada entrada de MFT tiene un número (similar a los inodos en UNIX). Los archivos de usuario y directorios inician en el MFT #25. El MFT contiene toda una lista de atributos.. Por ejemplo «Standard Information» que almacena información como los MAC Times (fecha de creación, acceso y modificación), «File Name» que almacena el nombre del archivo o directorio, $DATA que almacena la información actual del archivo o el «Index Alloc» e «Index Root» que contiene los contenidos del directorio almacenados en un B-Tree.

Cada tipo de atributo tiene un valor numérico y más de una instancia de un tipo puede existir para el archivo.

Como se puede entender en el párrafo anterior, el MFT es una bitácora tan importante para el examinador forense que permite determinar la existencia de ciertos archivos, aunque éstos hayan sido eliminados.

Por ello, es que recuerdo tanto esa caricatura que decía: «Seguiré tus pasos aunque tú no quieras»…. ya que por mas que quieras ocultar algo, el NTFS junto con el MFT podrá delatarte.

Detrás de los celulares robados…

Hace tiempo me hicieron la pregunta de qué deberíamos de hacer para poder denunciar nuestro teléfono cuando éste ha sido víctima de un robo. Ya ni recuerdo si lo mencioné en el podcast «Crimen Digital» o si fue por el blog o en una entrevista. Pero comentaba que a partir del IMEI podríamos hacer una base de datos que evitara que se activaran los teléfonos reportados como robados.

Hace un par de días, me llamó la atención la siguiente nota.

Telcel y Telefónica se unen contra ilícitos con celular (El Universal, Fuente: Notimex. México, D.F. a 24 de Marzo 2010)

Es claro que en paises de América Latina, el robo de teléfonos celulares o el uso de los mismos para extorsionar después de robados es muy alarmante.

Estamos en medio de una polémica si es necesario o no registrar los teléfonos ante el RENAUT y cómo será usada dicha información.

La realidad es que nos quejamos porque la autoridad no puede detener a los delincuentes que hacen uso de las lineas telefónicas, pero tampoco ayudamos a hacer algo al respecto. Muchas personas no confían en la forma en que será usada la información dada al RENAUT y el mismo sistema ha dado mucho de qué hablar en cuanto a la validación de la información.

Pero el tema que quiero abordar no es precisamente el del RENAUT, es el hecho de que un sistema que permita el registro confiable de los teléfonos celulares (equipos), líneas y sus denuncias en caso de robo es mucho mejor que el esfuerzo que estamos viendo en estos momentos.

Lamentablemente comentan en la nota que el IMEI es el que distingue a la línea, cuando realmente es un número único asociado al equipo (teléfono celular). Lo importante del tema es que es claro que podemos obtener el IMEI de nuestro teléfono, pero ¿cuántos de nosotros lo hacemos?

Ahora, sólo son dos empresas de telefonía celular que están haciendo esta situación, de compartir las bases de datos de los IMEI, pero con ello alguien podría activar una nueva línea en un equipo robado con otro proveedor.

Creo desde mi perspectiva que el problema debe ser atacado desde otra perspectiva más completa. Por un lado, crear conciencia de que el usuario debe obtener y guardar su IMEI para que en caso de robo, llene un formato único y sencillo para que sea creada la denuncia ante la autoridad (incluso puede ser por email o internet).

Después que esa información sea dada a los proveedores de telefonía celular para bloquear y cuadyuvar con la autoridad en caso de que alguien se presente con el equipo en un centro de servicio. Junto con la denuncia, el proveedor debe dar de baja temporal el teléfono (dependiendo si es pre-pago o post-pago) para darle la oportunidad al cliente de mantener su número telefónico.

Otro tema de discusión podría ser el hecho de que no existan los teléfonos de «Kit» y que sea necesario registrar el teléfono a una persona, como se hace en muchos países de latinoamérica, donde el teléfono se vende y en el momento hay que vincularlo a una persona.

La verdad son demasiadas cosas las que se me ocurren, pero creo que lo más importante es poder mantener la rastreabilidad de las telecomunicaciones para poder realizar investigaciones más adelante.

Crimen Digital – El Podcast

Pues desde el año pasado estamos incursionando en un podcast que hable del cómputo forense, delitos informáticos y seguridad en Internet.

Espero puedan escucharlo y darnos sus comentarios!

Estamos en iTunes o directamente en la página: Crimen Digital

Saludos!

El monstro está aún allá afuera…

El monstro está aún allá afuera, listo para cobrar vida de nuevo. Cuando alguien, tentado por el dinero, el poder o por simple curiosidad roba una contraseña y accede a las redes. Cuando alguien olvida que la red en donde ama jugar es frágil y que sólo existe cuando las personas confían de los otros. Cuando un estudiante amante del peligro violenta un sistema de información como un juego; y olvida que está invadiendo la privacidad de otro, corriendo peligro los datos de los demás y generando falta de confianza y la paranoia.

Prueba de Concepto: GadgetTrak en Blackberry / iPod Touch

Pues finalmente pude hacer las pruebas con el famoso GadgetTrak que platicamos en el podcast Crimen Digital #1 (el cual recomiendo que escuchen)

Después de que me robaran mi iPod Touch, decidí buscar alguna aplicación como la de LoJack para Computadoras (que ya venden en México y Argentina). Cabe mencionar que yo ya tengo cerca de 4 años usando LoJack para Computadoras debido a que conozco a parte de los altos directivos así como de algunos ingenieros encargados de las recuperaciones en USA y Canadá.

LoJack para computadoras se instala en el BIOS del equipo (casi todos los equipos actuales tienen esa opción), lo que permite que el equipo cada determinado tiempo se comunique con una central con la IP, usuario y otros datos que permiten rastrearla. En el caso de que la máquina se reporte como robada a la central (y que requieren de una denuncia ante la autoridad competente), se alertará para que la próxima vez que el equipo vaya a la central, las comunicaciones sean más frecuentes, la opción de activar un keylogger en el equipo (para obtener información del usuario) o incluso hasta hacer una sobreescritura del equipo.

El hecho de que se instale en el BIOS permite que aunque cambien el disco duro, sea posible recuperar el equipo.

Sin embargo, hay pocas opciones para el tema de los gadgets y smartphones. En el caso de los celulares se podría investigar por medio del IMEI, el cual es un número único para el equipo -como un número de serie- que si se hace correctamente, se podría recuperar el equipo ante un robo cuando alguien quisiera activarlo con una empresa celular.

Pero qué pasa con los dispositivos como iPod Touch, iPhones, Smartphones y Blackberrys?

Fue por eso que buscando en Internet pude localizar esta herramienta. Todo en fin de poder probarla y que no me volviera a pasar eso de que me robaran algo y que sea más complicado el recuperarlo.

Así que fui al sitio de GadgetTrak decidido a comprarlo para mi Blackberry, cuando apareció mi primera pregunta: ¿Y si va a funcionar en la red de mi proveedor de celular en México? Para lo que escribí a la gente de soporte al respecto. Al día siguiente recibí un correo electrónico en español de quien parece ser el representante en México diciendo que para la redes de México si es posible usalo, ya que se necesita configurar un Punto de Acceso (APN) para que funcione correctamente.

Inmediatamente regresé a la página para comprarlo, y al poco tiempo recibí el código y la información de descarga. Me llamó la atención ya que no hay instructivo y que tienes que hacer pruebas para poder echarlo a andar.

Volví a contactar a la gente de soporte, quienes me enviaron una liga a las instrucciones -muy básicas- de nuevo. Pero finalmente pude revisar las funcionalidades.

Una funcionalidad que está interesante, es que cuando alguien la roba, probablemente lo primero que haga es cambiarle el SIM, a lo cual la Blackberry enviará un email y un SMS a los contactos dados de alta en el software.

Además, permite -en el caso de la Blackberry- por medio de comandos que mandas por medio de otro celular (SMS) o por medio de cualquier email: Gt+ COMANDO

- WIPE – Sobreescribir la información del dispositivo (incluyendo la tarjeta de memoria adicional).

- LOCK – Activa el bloque de teclado, vibraciones y Alarma.

- LOCKONLY – Bloquea el teclado.

- UNLOCK – Desbloquea el teléfono de los comandos anteriores.

- WHERE – Regresa vía correo electrónico la ubicación que muestra en un Mapa de Google.

- CONTACTS – Obtiene todos los contactos de teléfono. (es como hacer un backup)

- CALL – Inicia una llamada al teléfono que especifiques.

- TEXT – Despliega el mensaje que quieras. (Únicamente se ve si el equipo está desbloqueado)

Aquí unas imágenes de cómo se ve el dispositivo cuando le mandé el URL de este blog:

Y el mapa de ubicación , al solicitarlo vía email. En el caso de SMS tambien envía el URL de esta página

La verdad estoy muy feliz con esta herramienta, que tiene un muy aceptable costo de $24.95 USD. Creo que es algo que voy a mantener y que recomiendo que instalen para tener más elementos en el momento en que alguien «amante de lo ajeno» se hace de nuestros dispositivos.

En el caso de tenerlo instalado, al momento de poner la denuncia, permite hacer más fácil la investigación y poder realmente llegar a recuperar el dispositivo.

Espero esta información sea de utilidad!

Voy a probar el del iPod Touch y les aviso cómo me fue!

Buenas noticias! El GadgetTrak para iTunes es GRATIS! Pueden bajarlo del iTunes Store, teclear el número de serie de su equipo en la configuración de la aplicación y ejecutarla. Tendrán que registrarse con GadgetTrak para poder entrar al Panel de Control.

Al ejecutar la aplicación de nuevo, tomará un tiempo pero ya funciona! En mi caso no me da la ubicación (nombre) de dónde se encuentra, pero sí la IP desde donde está conectado mi iPod Touch!

Enjoy!

"Accidentalmente" bajé (o tengo) Pornografía Infantil

En varias ocasiones -diferentes personas, en diferentes foros- me han hecho la siguiente pregunta:

Si recibo pornografía infantil por email sin solicitarlo, ¿es posible tener un problema legal?

En muchos países de América Latina, la pornografía infantil es un tema serio, donde en la mayoría (si no es que todos) está penado.

Me llamó mucho la atención hace rato que pude leer una noticia al respecto, CBS en Sacramento, California:

Un hombre de Sacramento probablemente irá a la cárcel durante años después de que él dice que la pornografía infantil accidentalmente fue descargada en su computadora.

Matthew White, de 22 años, dijo que estaba descargando archivos de Limewire hace dos años cuando descubrió que algunos de los archivos que se habían descargado eran imágenes de niños pequeños.

Matt afirma que borró rápidamente los archivos.

«No me atrae», dijo. «Yo estaba buscando a mujeres de mi edad, así que sólo quería descargar ‘College Girls Gone Wild», y sin querer descargué pornografía infantil. «

Un año más tarde, agentes del FBI se presentaron en su casa. La familia accedió a que los agentes examinaran su computadora, donde inicialmente no encontraron nada.

Más tarde los investigadores fueron capaces de recuperar las imágenes borradas del disco duro.

Fuente: CBS 13 Sacramento

Hay mucho que explicar… mientras escribía este post, me acordé de que hace un par de meses, pude conocer a una persona del Centro Internacional para Menores Desaparecidos y Explotados. Y dentro de la misma plática, hablamos un poco del tema de Pornografía Infantil en los países de América Latina y mi percepción de cómo podría ser atacado para evitarlo desde el punto de vista del cómputo forense.

Es por ello que me gustaría compartir este documento donde habla de la Pornografía Infantil: Modelo de legislación y Revisión Global.

En este documento pueden ver las diferencias hasta 2008, que aunque algunos países han hecho reformas importantes, da una idea.

Sin embargo, regresemos al punto importante.

Si una persona obtiene, almacena y/o promueve la pornografía infantil haciendo uso de una computadora en muchos países es un delito.

En el caso de la nota que veíamos, por andar buscando pornografía, encontró un archivo de video de un grupo de pedófilos. Lo interesante es que si hubiera avisado a las autoridades inmediatamente, no hubiera tenido el problema en el cual se enfrenta en este momento. Sería posible probar de dónde bajó el video, la información de quien lo comparte y así ayudar a procesar al responsable.

Lo mismo pasa con el correo electrónico. Si recibes un correo con pornografía infantil, es necesario que se denuncie a las autoridades; ya que en caso contrario (aunque se borre del equipo) podría estar incurriendo en un delito.

Pero bueno, esto no queda aquí… saben que me gusta siempre dar un poco más de información.

Hay dos casos en particular que me vienen a la mente en este momento y que son importantes. El primero, y que tiene que ver directamente con lo que me dedico y que muchas veces hablo con los investigadores, tanto privados como de gobierno:

Si estoy ejecutando una investigación por medio de un análisis forense y encuentro pornografía infantil, ¿qué tengo que hacer?

Se tiene que denunciar, pero un punto importante es que dependiendo del programa que usamos para poder hacer el análisis, es posible que al indexar el caso, las imágenes se almacenen en la base de datos o en un folder para tener acceso a ella. Por lo tanto, ya se «pasó» la información de la computadora del sospechoso a la estación forense.

Ahora entienden porqué siempre explico que es necesario:

1. Siempre que iniciamos un caso, iniciar con una computadora limpia.

2. Aislar los casos entre sí para que no haya contaminación en el mismo disco.

3. Siempre que se va a re-usar un disco para generar imágenes forenses o usarlos para temporales de procesamiento, hay que sobre escribir el disco (sanitizar).

Simplemente les dejo la pregunta: ¿qué pasaría si yo soy un administrador de red y encuentro pornografía infantil en la computadora de uno de los empleados?

¿Y si yo como buen administrador de red, hago respaldos de los servidores donde estaba este material?

Pero, ¿La información dentro de las computadoras es de la empresa o del empleado?

¿Y si no hay políticas del buen uso de los equipos y del software que debemos usar?

¿Tengo responsabilidad legal? ¿Los abogados de la empresa (si llegan a existir) sabrán que hacer?

– Podría seguir haciendo preguntas, pero mejor espero sus comentarios-

Evento: “Mitos y Realidades de la Seguridad en Internet"

El sábado pasado fui invitado como moderador para un panel en el evento “Mitos y Realidades de la Seguridad en Internet» organizado por la Asociación Civil Alianza por la Seguridad en Internet, A.C. Quisiera agradecer a Armando Novoa, Director de esta Asociación por hacerme la invitación.

El panel que moderé, «Fui engañado o Víctima de un Delito en Internet, ¿Qué procede?» donde pude interactuar con los siguientes actores:

- Cmdte. Gustavo Caballero – Policía Cibernética de la PGJDF

- Dr. Oscar Fidel González Mendivil – Coordinador Técnico – Fiscalía Especial para Delitos de Violencia contra las Mujeres y Trata de Personas (FEVIMTRA)

- Mtro. Oscar Lira – Jefe de Departamento de Informática y Telecomunicaciones de Servicios Periciales PGR

- Dip. Federal Agustín Castilla – PAN – Comisión de Cultura

- Lic. Ricardo Kuri – Sub Director Internet – TELMEX

Cabe mencionar que los asistentes a dicho Panel, eran principalmente maestros de escuelas y padres de familia, lo que fue muy importante para poder explicarles cómo acercarse a las autoridades.

Fue un panel muy nutrido, iniciando con lo que cada uno de los actores realiza desde su trinchera y qué tipo de delitos investigan regularmente.

Me gustó que usamos con los asistentes el sistema Digi-vote, el cual a partir de una pregunta que se les hace a los asistentes, éstos pueden llegar a votar con un control remoto electrónico y ver inmediatamente las respuestas.

Las preguntas que hicimos fueron:

¿Cuál es la autoridad competente para recibir denuncias por correo no solicitado (SPAM)?

- Policía Cibernética

- Agente del MP en la delegación

- PROFECO

- CONDUSEF

- Cualquiera de las anteriores

El resultado de la votación dio como respuesta la 1. – Es impresionante como los medios nos manipulan y que esta pregunta también estaba super truqueada! Ya que en México, no es penado!-

La segunda pregunta:

¿Al presentar una denuncia por ilícitos e Internet, es claro cuándo debes acudir al MP Federal y cuándo al MP Local?

- Si

- No

Como era de esperarse, nadie tenía claro qué hacer en estos casos. – Lo peor de todo es que la misma autoridad no pudo responder cuándo si y cuándo no, ya que siempre argumentaron que la ley es interpretativa al respecto! –

Dentro del panel, hablamos de casos de niños molestando a niñas con mensajes donde los invitaban a tener sexo, fraudes nigerianos, etc.

Pero lo más interesante después de plantear todos estos escenarios – los cuales algunos se me iban ocurriendo conforme los participantes estuvieron comentando fueron:

- Si la ciudadanía no denuncia, la autoridad no puede hacer nada al respecto (a menos de que se persiga por oficio). Se debe acudir con el MP local, quien solicitará el apoyo de las autoridades competentes para auxiliar técnicamente (Policía Cibernética / PGR)

- Es importante dar a conocer que un fraude es un fraude sin importar si se ejecuta en persona o por medio de una computadora, sin embargo, hace falta legislación en cómo presentar pruebas digitales y las facultades de los peritos en éstas áreas.

- Al final del día, es un tema de educar a los menores desde casa.

Me quedé con las ganas de cuestionar más a TELMEX, pero no hubo la oportunidad.

Yo terminaría con una frase con la que inicié a moderar el panel.