Archivo

Analizando Blackberry a partir de un archivo de respaldo

Hace un tiempo tenía la necesidad de enviar un mensaje por medio del PIN de Blackberry a un amigo, desesperadamente busqué en diferentes lados y había desaparecido de mi Blackberry.

Lo que se me ocurrió ahí fue hacerle una investigación a mi propio dispositivo para poder recuperar ese PIN y poder contactar a la persona. Traté con varias herramientas sin poder lograrlo.

Pero fue entonces que recordé que contaba con respaldos de mi Blackberry en mi laptop y que podría tratar de abrir el archivo y buscar la información. Después de varios intentos encontré la mejor herramienta para poder recuperar toda la información existente en el respaldo y de una manera muy sencilla.

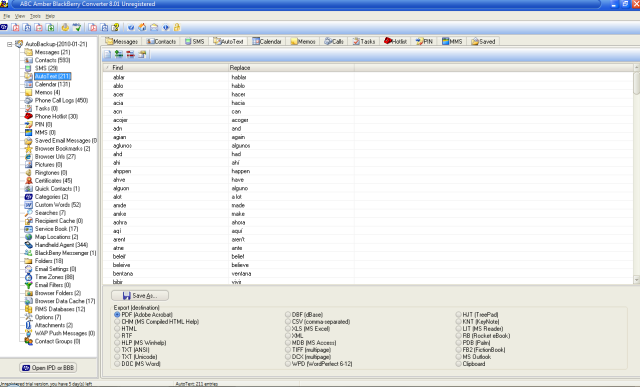

La herramienta se llama ABC Amber BlackBerry Converter

Como se puede apreciar en el screenshot (que por obvias razones no es de mi Blackberry) es el contenido del respaldo, en mi caso pude apreciar mucha más información de la que se muestra en esta imagen. Por ello decidí tomar una imagen del programa con mi Blackberry pero sin que mostrara mucha información:

Solo me queda decir que estoy muy contento con la herramienta y aunque tiene un costo, pagar menos de 20 USD por la herramienta vale la pena.

Seguiré tus pasos aunque tú no quieras… (El MFT)

Recuerdo una caricatura muy particular de mi niñez. Un inspector que seguía un maleante (todo de negro) y que le cantaba: «Seguiré tus pasos aunque tú no quieras».

En un proyector de películas caseras, junto con un clásico de Tom y Jerry donde el famoso gato era un director de una orquesta; mis padres ponían una y otra vez esa caricatura. La verdad, espero un día ir a buscar el proyector y volverla a ver.

Quién diría que muchos años después tuviera algo que ver dicha frase en lo que me dedico. Pero me sirvió de una buena forma para explicar el funcionamiento de una parte de un sistema.

Y es que existe en los sistemas un archivo -imperceptible para el usuario- para aquellos que usan NTFS.

Probablemente sea el archivo más importante de éste sistema de archivos, que permite desde una perspectiva forense encontrar información valiosa sobre el uso del sistema.

Y estoy hablando del MFT (Master File Table), archivo que no hay mejor forma que aprenderlo de Brian Carrier y su libro: File System Forensics Analysis.

Brian es también el creador de la herramienta de Open Source The Sleuth Kit, Autopsy y Mac-Robber, indispensables para aprender de cómputo forense desde la base.

Como comentaba, el MFT, explicado por el mismo Brian Carrier es:

El Master File Table (MFT) contiene entradas que describen todos los archivos de sistema, archivos del usuario y directorios. El MFT incluso contiene una entrada (#0) que se describe a sí misma, por medio de la cual determinamos su tamaño. Otros archivos de sistema en el MFT incluyen el Directorio Raíz (#5), descriptores de seguridad y el journal.

Cada entrada de MFT tiene un número (similar a los inodos en UNIX). Los archivos de usuario y directorios inician en el MFT #25. El MFT contiene toda una lista de atributos.. Por ejemplo «Standard Information» que almacena información como los MAC Times (fecha de creación, acceso y modificación), «File Name» que almacena el nombre del archivo o directorio, $DATA que almacena la información actual del archivo o el «Index Alloc» e «Index Root» que contiene los contenidos del directorio almacenados en un B-Tree.

Cada tipo de atributo tiene un valor numérico y más de una instancia de un tipo puede existir para el archivo.

Como se puede entender en el párrafo anterior, el MFT es una bitácora tan importante para el examinador forense que permite determinar la existencia de ciertos archivos, aunque éstos hayan sido eliminados.

Por ello, es que recuerdo tanto esa caricatura que decía: «Seguiré tus pasos aunque tú no quieras»…. ya que por mas que quieras ocultar algo, el NTFS junto con el MFT podrá delatarte.

Bloqueando la estación de trabajo

Hace unos meses, alguien me comentó de una aplicación para poder bloquear tu laptop cuando llegaras con algún dispositivo de Bluetooth. Después de hacer varias búsquedas en Google, pude llegar a esta página:

Lo interesante es que puede hacer uso de cualquier dispositivo, ya que el software corre directamente en la laptop o PC.

El punto importante a delimitar, es que creo que se basa en la MAC address del dispositivo para poder desactivar y activar el software. Y si hacemos un Mac Spoofing?

Bloqueando los USB’s para adquisiciones

«WriteProtect»=dword:00000001

No me da mi Navidá? (HELIX pidiendo donaciones)

Hace un par de semanas recibí en mi correo un anuncio del nuevo CEO de e-fense solicitando donaciones para que se mantenga libre la herramienta forense HELIX.

Creo que no había hablado antes de esta herramienta, y la verdad cuando empecé a escribir esta entrada, pensaba en ligar el hecho de la donación con las fechas navideñas.

HELIX no es otra cosa que una distribución booteable de linux, como muchas que hemos visto, sin embargo, tiene una línea de acción hacia el cómputo forense, la respuesta a incidentes y el e-discovery.

Fue hasta hace un par de años que pude experimentar al 100% las ventajas de dicha herramienta, no bastó un sólo día para ver todas las funcionalidades que brinda esta herramienta; sino que pasé cerca de una semana averiguando y probando cada una de las herramientas que estaban dentro de el CD.

Una de las cosas que más me llamaron la atención, fue que no sólo maneja una herramienta para hacer cada cosa, nos dá varias opciones para poder desde generar una imagen forense del disco o de la memoria de la computadora, hasta recuperar archivos según sus cabeceras.

No me queda mas que donar a la causa y dar un par de dólares para que esta herramienta siga siendo gratuita. La herramienta me ha dado no sólo la posibilidad de hacer cómputo forense, sino de aprender de ellas.

Imágenes Forenses en Vivo con el Software Favorito

Hace un par de semanas pude probar este software forense.